OSコマンド・インジェクションとは?基本的な仕組みや対策を解説

最終更新日:2024/08/28

<a href = "https://digi-mado.jp/article/74554/" class = "digimado-widget" data-id = "74554" data-post-type = "post" data-home-url = "https://digi-mado.jp" target = "_blank"></a>

<script src = "https://digi-mado.jp/wp-content/themes/digi-mado/js/iframe-widget.js"></script>

『デジタル化の窓口』は、この国のデジタル課題「2025年の崖」に備えるため2022年にサービスをスタートしました。1,500以上のIT製品、4,000以上の導入事例を掲載し、特長・選び方を分かりやすく整理して解説することで、自社に最適な製品・サービスを見つけるお手伝いをする紹介サービスです。

目次

Webアプリケーションを狙うサイバー攻撃手法として、ブルートフォースアタックやSQLインジェクションが広く認知されています。一方で、Webアプリケーションへ直接的にダメージを与える別の手法「OSコマンドインジェクション」にも注目が集まっています。

対策を怠ると深刻な被害につながる可能性があるので、この攻撃手法を理解し適切な対策を講じることが重要です。本記事では「OSコマンドインジェクション」の仕組みや脆弱性の事例、対策を詳しく解説します。

OSコマンド・インジェクションの仕組みとは?

OSコマンドインジェクションはWebアプリケーションからシェルへのコマンド転送過程で発生する攻撃で、ユーザー入力に紛れ込んだOSコマンドが意図せず実行されるものです。シェルとはOSとユーザーの間でコマンドを仲介する役割を担うプログラムで、ユーザーの送信した命令を受け取りOSへと伝達します。

この攻撃は、Webアプリケーションがユーザーからの入力をフィルタリングせずに使用することで引き起こされます。その際、攻撃者によって仕掛けられたコマンドがシステム上で実行されるリスクがあるでしょう。攻撃メカニズムは以下のステップで構成されます。

- 攻撃者が悪意あるコマンドをユーザー入力として挿入

- Webアプリケーションがその入力を元にシェルコマンドの組み立てを行う

- 組み立てられたコマンドがシェルで実行される

このような脆弱性が存在すると、開発者が予見しない形でOSコマンドがサーバー上で実行され、重大なセキュリティリスクとなります。

一般的な攻撃コマンドにはファイルやディレクトリの削除を指示する「rm」や外部からファイルをダウンロードする「wget」、ファイルのコピー「cp」、移動「mv」、アクセス権限の変更「chmod」、ファイルの所有者情報の変更「chown」などがあります。

攻撃により企業や組織は深刻な被害を受ける可能性があり、その範囲は情報の漏えいからファイルやデータベースの改ざん・マルウェアによる感染・Webサーバーの完全な乗っ取りにおよび、他の攻撃の踏み台として悪用されることもあります。

攻撃を防ぐためには、Webアプリケーションのセキュリティ対策を強化し、入力値の検証を徹底することが不可欠です。

OSコマンド・インジェクションによる脅威

それでは、「OSコマンドインジェクション」による攻撃を受けた際、具体的にどのような脅威が存在するのでしょうか。

OSコマンドインジェクション攻撃は深刻なセキュリティリスクをもたらし、以下のような多岐にわたる被害を引き起こす可能性があります。

- 不正なプログラムをダウンロードし実行する

- サーバー内のファイルを改ざんや削除する

- 不正に操作される

- 他システムに攻撃する

不正なプログラムをダウンロードし実行する

OSコマンドインジェクションの影響は広範にわたり、その中でもとくに深刻なのが不正なプログラムのダウンロードと実行です。攻撃者はこの手法を利用して、サーバーにウイルスやボット、バックドアを植え付け、サーバーのコントロールを奪うことが可能になります。

これらの不正プログラムは、サーバー上の機密情報を盗み出したり、他のシステムへの攻撃の踏み台として利用されたりする可能性があります。

攻撃者がサーバーを乗っ取ることで、システムの完全性が脅かされるだけでなく、そのサーバーが攻撃者によるさらなる悪質な活動の拠点と化す恐れがあるでしょう。たとえば、乗っ取られたサーバーが、スパムメールの配信やDDoS攻撃、フィッシングサイトのホスティングなどに利用される可能性があります。これにより、組織の評判が損なわれ、法的責任を問われるリスクも生じます。

サーバー内のファイルを改ざんや削除する

サーバーに保存されたファイルへの不正アクセスや改ざん、削除が挙げられます。攻撃者による不正操作には、他のファイルでの上書きや完全な削除などが含まれ、これらの行為により、個人情報やその他重要なデータの漏えいにつながる可能性があります。たとえば、顧客データや財務情報、機密文書などが流出した場合、組織の信頼性が大きく損なわれ、法的責任や財務的損失につながる可能性があります。

攻撃者がこれらの情報を入手した場合、不正な目的で利用されたり、第三者に販売されたりする可能性もあるでしょう。流出した情報が悪用されることで、なりすまし犯罪やフィッシング詐欺、さらなるサイバー攻撃などが引き起こされる可能性があります。

また、OSコマンドインジェクションによってファイルが改ざんや削除された場合、業務に必要不可欠なデータが失われ、組織の運営に大きな支障をきたす可能性があります。バックアップが適切に取られていない場合、データの復旧が困難になることもあり、業務の継続性が脅かされます。

不正に操作される

不正なシステム操作も大きな問題となります。攻撃者はシステムのシャットダウン、不正なユーザーアカウントの追加や既存アカウントの権限変更など、システムの正常な運用を妨害します。これらの操作によって、システムの安定性と信頼性が大きく損なわれることになります。

たとえば、攻撃者がシステムをシャットダウンした場合、業務が中断され、顧客へのサービス提供が停止する可能性があるでしょう。これにより、収益の損失や顧客満足度の低下、ブランドイメージの悪化などの深刻な影響が生じることがあります。

他システムに攻撃する

攻撃者は乗っ取ったサーバーを使用して、他のシステムへの攻撃の踏み台とすることがあります。ログイン情報の窃取から始まり、不正な権限昇格を経てサーバーの制御を完全に奪います。

攻撃者によって他の攻撃の踏み台として利用されることで、一つの脅威が連鎖的に他のシステムやネットワークに波及することがあり、全体のセキュリティ環境を損なう原因となるでしょう。

OSコマンドインジェクション攻撃は、単に情報漏えいのリスクをもたらすだけでなく、サーバーの完全性・信頼性・およびその他のシステムへの安全性に深刻な影響を及ぼします。

OSコマンド・インジェクションの具体的な脆弱性事例3選

JVN iPedia(Japan Vulnerability Notes iPedia:脆弱性サービス情報データベース)は、国内外の脆弱性情報を収集したデータベースです。ここには、OSコマンドインジェクションに関する多数の脆弱性事例が記載されています。本章では事例から3件を取り上げ解説していきます。

- エレコム製無線 LAN ルーター

- FitNesse

- WebProxy

エレコム製無線 LAN ルーター

エレコム製無線LANルーターに見つかったOSコマンドインジェクションの脆弱性は、セキュリティ上の問題を引き起こします。エレコムが市場に提供しているいくつかの無線LANルーターモデルが、悪意あるリクエストを受け取った場合に任意のOSコマンドを実行させるリスクにさらされていることが判明しました。

この問題はJPCERT/CCを通じて報告され、エレコムとの間で調整が進められました。ユーザーは提供された情報に基づきファームウェアを直ちに最新版に更新することが求められます。

FitNesse

FitNesseに関しても複数のセキュリティ脆弱性が特定されており、これにはクロスサイトスクリプティング、XML外部エンティティ参照の不適切な制限、そしてOSコマンドインジェクションが含まれます。

発見された脆弱性はGMOサイバーセキュリティのイエラエの西谷完太氏によって情報セキュリティ早期警戒パートナーシップを通じてIPAに報告され、開発者との調整がJPCERT/CCによって行われました。

脆弱性によって、ユーザーは不正なスクリプトの実行や機微な情報の窃取、データの改ざんおよびサービス運用妨害攻撃などのリスクにさらされる可能性があります。ユーザーはとくに警戒し、適切なセキュリティ対策を講じる必要があります。

WebProxy

LunarNight Laboratoryが運営するWebProxyはプロキシサーバー構築用ソフトウェアで、特定の脆弱性、具体的にはOSコマンドインジェクション(CWE-78)のリスクを抱えていると発表されました。

発見された脆弱性により、Webサーバの実行権限で任意のOSコマンド実行が可能になる恐れがあり、とくにバージョン1.7.8および1.7.9を使用しているユーザーは使用を見直す必要があるでしょう。脆弱性への対策状況は開発者との連絡が取れていないため、2024年3月25日時点では不明です。

OSコマンド・インジェクションの主な原因とは?

OSコマンドインジェクションの根本的な原因は脆弱性を含んだWebアプリケーションの設計にあり、とくにPHPやJava、RubyなどOSコマンドを呼び出せるプログラミング言語で開発されたWebアプリケーションでこの問題が顕著になります。

これらの言語においては、Webサイトやアプリケーション内のセキュリティ上の欠陥を突かれ、攻撃が成立するのです。原因を究明し、速やかに対策することが求められます。

大きな原因となる2つの要素を見ていきましょう。

- シェルを呼び出す関数の使用

- 入力値の検証不足とシェルへの直接受け渡し

シェル(Shell)を呼び出す関数の使用

ユーザーがコンピュータを操作する際、OSへの命令(OSコマンド)をシェルが受け取り、OSに送ることで、各ソフトウェアに指令が伝達されます。OSコマンドインジェクションは、このシェルを悪用することで発生します。

対策として、シェルを呼び出す関数の使用を避けることが挙げられます。たとえば、Perlのopen関数では、ファイルパスに「|」(パイプ)を使うことでOSコマンドを実行できてしまうため、注意が必要です。

入力値のシェルへの直接受け渡し

入力値を適切に検証せず、そのままシェルに受け渡すような設計になっていることも原因の一つです。外部からの入力値に不正なOSコマンドが含まれていても、そのままシェルに受け渡されるため、意図しないコマンドが実行されてしまう可能性があります。

OSコマンド・インジェクションの有効な対策とは?

Webサイトやアプリケーションを安全に運用し開発するには、OSコマンドインジェクションへの対策が不可欠です。この脆弱性により情報漏えいやサーバーの不正利用などの深刻な被害につながるため、対策の実施は急務です。

本章では、以下の対策を紹介します。

- シェルを使うコマンドを避ける

- WAFサービスを導入する

- 外部プログラムを呼び出す関数に注意する

- サニタイジングやエスケープ処理を行う

- 脆弱性診断サービスを利用してみる

- 脆弱性診断ツールを導入してみる

シェルを使うコマンドを避ける

Webアプリケーションの開発言語には、シェルを起動可能な機能を備えたものが存在します。Perlのopen関数などは、ファイルパスにパイプ記号「|」を含めることでOSコマンドを実行でき、外部からの入力を引数に使用することはリスクが伴います。

安全な開発のためには、このような機能の使用を控え、Perlであればsysopen関数のようにシェルを起動しない代替手段を選択することが推奨されます。

WAFサービスを導入する

Web Application Firewall(WAF)はWebアプリケーションを外部攻撃から守るための有効なツールであり、OSコマンドインジェクションを含むさまざまな攻撃を検知し対策を講じることが可能です。

WAFは入力されたデータを精査し、不正と判定されたものはアプリケーションに届ける前にブロックすることで、攻撃を事前に防ぐ役割を果たします。

外部プログラムを呼び出す関数に注意する

OSコマンド実行に関連する関数は、PHPの「system()」や「exec()」、Perlの「eval()」「open()」「system()」、Pythonの「os.system()」や「subprocess」関連の関数群など、開発言語ごとに存在します。

これらの関数を利用している場合、とくに慎重なチェックが必要であり、チートシート*を作成し、開発時のセキュリティチェックリストとして活用することが推奨されます。関数を使用する際には、とくに入力値を慎重に検証することが重要です。

*チートシート…「早見表」「カンニングペーパー」の意。頻出の参照情報を簡潔に表記し、一枚もしくは数枚の紙に一覧でまとめたもの。

サニタイジングやエスケープ処理を行う

入力値のサニタイジング、すなわちエスケープ処理は、Webアプリケーションのセキュリティを強化する別の手法です。不正な文字やコマンドを含む可能性のある入力データを検証し、害のない形に変換することで、OSコマンドインジェクションのリスクを軽減します。

とくに「;」「|」「&」などOSコマンドに影響を及ぼす特殊記号を適切に処理し、不正なコマンド実行を未然に防ぐことが不可欠です。このプロセスにより、外部からの攻撃によってWebアプリケーションが不正に操られることを防ぎます。

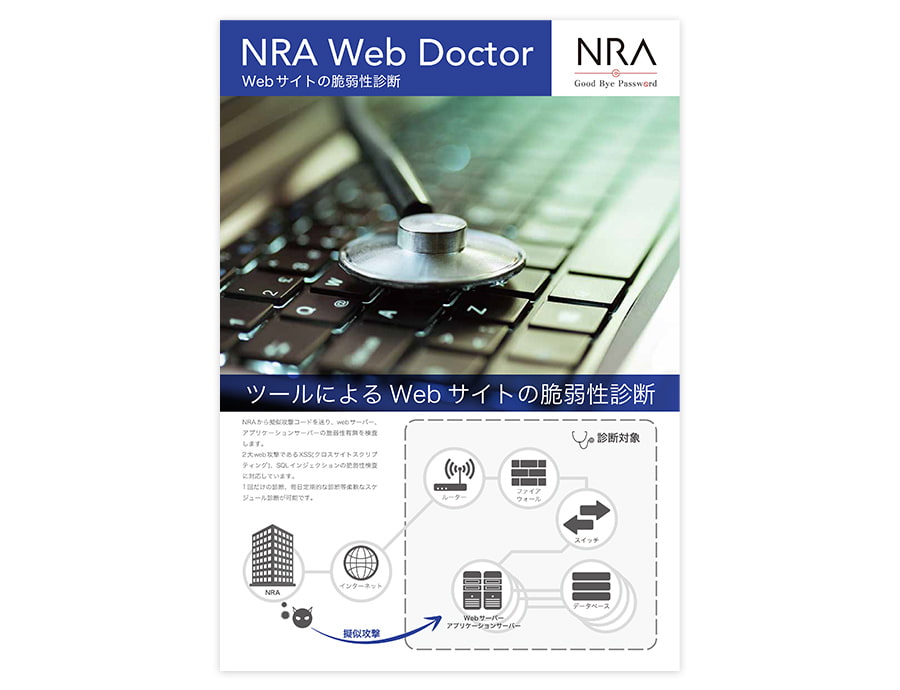

脆弱性診断サービスを利用してみる

セキュリティの専門知識を持たずにすべての脆弱性を特定し対処することは極めて困難です。その解決策として診断ベンダーへの脆弱性診断の依頼が有効であり、OSコマンドインジェクションを含む潜在的な脆弱性の洗い出しが期待できます。

この手法では具体的な脆弱性の位置と対策が提示されるため、Webアプリケーションのセキュリティ強化に直結します。適切な診断サービスを選び、依頼してみましょう。

脆弱性診断ツールについてはこちらの記事もあわせてご覧ください。

脆弱性診断ツールを導入してみる

組織内で脆弱性の自主診断を希望する場合、脆弱性診断ツールの導入が推奨されます。

この方法ならば外部ベンダーへの依頼に比べコストと時間を節約し、都合の良い時に迅速な診断が可能です。内製化により開発プロセスにおけるセキュリティの自主管理が実現し、手軽にアプリケーションの安全性を高められます。

- クラウド型

クラウド型の脆弱性診断ツールはインターネットを介して利用でき、インストールや管理の手間が不要です。自社システムへの負担がなく、専門ベンダーによるセキュリティ対策の委託が可能になります。

また診断結果のレポート化により、対策の優先順位決定にも役立ちます。クラウド型ツールはとくに、診断の手間を省きつつセキュリティ状況を迅速に把握したい場合にぴったりです。

- ソフトウェア型

ソフトウェア型の脆弱性診断ツールは自動検知を通じてシステム全体のセキュリティチェックを実現します。このツールを使用することで、手動では困難な広範囲の診断を短時間かつ効率的に行えます。

ソフトウェア型ツールの利用により、不正アクセスやサイト改ざんを防ぎ、コストパフォーマンス良くセキュリティ対策を施すことが可能です。

また、第三者からの客観的な評価を通じて、企業の社会的信用を高めることにもつながります。とくに新規開発アプリの安全性確認やセキュリティレベルの向上が求められる場合に、ソフトウェア型ツールが力を発揮します。

無料版と有料版の違い

脆弱性診断ツールは無料版と有料版の両方が提供されており、それぞれの特徴や適用プロセスが異なります。導入前にはそれぞれの長所と短所を比較検討することが重要です。

無料版は導入と運用の両方でコストがかからないため、予算に制約のある環境や初期の機能テストに適しています。しかし、機能面での制限やサポート不足がネックになることがあるため、セキュリティ知識が豊富な専門家が在籍する組織や限定的な診断ニーズを持つ企業に最適です。

一方、有料版は直感的な操作性と充実したサポートで、セキュリティの初心者からプロフェッショナルまで幅広いユーザーに対応しています。最新の脆弱性に対する高精度な診断能力と、大規模システムにも対応する柔軟性が魅力ですが、導入には初期投資が必要です。

個人情報や企業秘密を扱うようなシステムのセキュリティを確保する場合や、社内にセキュリティスキルを持つ専門家が不足している場合には、有料版の利用を推奨します。

また外部に診断を委託するとその都度費用が発生し、長期間にわたると高額になる可能性があるため、コストパフォーマンスを考慮するとツールの導入が経済的な選択肢となる場合が多いです。

無料で利用できる脆弱性診断ツール3選

脆弱性を診断できるツールはさまざまありますが、本記事では、無料で利用できる診断ツールを3つご紹介します。ツール導入を検討している方はぜひ参考にしてみてください。

-

OWASPのOWASP ZAPは、オープンソースのWebアプリケーション脆弱性診断ツールです。OWASPは「Open Web Application Security Project(国際ウェブセキュリティ標準機構)」の略で、非営利団体としてWeb アプリケーションのセキュリティに関する研究や、ガイドラインの作成などの活動を行っている、セキュリティ業界のデファクトスタンダードとも言える存在です。

製品のおすすめポイント

1 ユーザに優しいGUIで簡単に診断ができる手軽さが魅力

誰でも使いやすいGUI(グラフィカルインターフェース)を備えており、簡易な脆弱性診断であれば、検索対象の Web アプリケーションのURLを入力し、実行ボタンをクリックするだけで、簡単に診断できます。Webアプリケーションに疑似的に攻撃を行い、脆弱性を洗い出します。

2 世界基準でありつつ、ドメスティックな情報交換も可能

OWASP ZAPは、全世界の活動を支えるOWASP Foundationを中心に世界各地に支部があり、日本にも「OWASP Japan」が存在します。数々のプロジェクトへの参画による貢献や、日本語への翻訳などの活動を行なっています。世界基準でありながら、日本国内での情報交換もしやすいツールと言えます。

3 練習用のWebアプリケーションで理解を深められる

OWASPが提供している脆弱性診断練習用サイトとして「OWASP Juice Shop」があります。意図的に脆弱性を存在させており、診断すると脆弱性が発見された結果が出てきます。実際の診断結果のイメージが湧かない方は、まずこちらを試してみることでセキュリティ診断の理解が深まることでしょう。

ソフト種別 パッケージ型ソフト 基本的な機能 クロスサイトスクリプティング サーバ設定 クラウド診断 スマホアプリ(iOS・Android)診断 SSL設定 SQLインジェクション Webアプリケーション診断 HttpOnly属性が付与されていないCookieの利用 URL設定 X-Content-Type-Optionsヘッダの未設定 オートコンプリート機能有効化 オープンリダイレクタ X-Frame-Optionsヘッダの未設定 アプリケーションエラーの開示 ヘッダインジェクション プラットフォーム診断 デスクトップアプリ診断 ドメイン設定 - 運営企業:

-

OWASP Foundation

-

Tenable, Inc.のNessusは、世界で最も多く導入されているセキュリティ技術の 1 つである脆弱性評価ツールです。セキュリティ担当者の業務内容に対する深い理解に基づき、ゼロから構築されているので、脆弱性評価を分かりやすく、簡単かつ直感的に表します。そのため、評価、優先度付け、問題の修正にかかる時間と労力が削減できます。また、Raspberry Pi を含む多様なプラットフォームに導入が可能で、広い対応範囲を持ちます。

製品のおすすめポイント

1 精度の高さに定評があり、多くの組織で導入されている

Nessusの誤検出率は、スキャン100 万回当たり 0.32 回と業界で最も低く、高い精度を誇ります。世界中で 3 万以上の企業・組織が導入し、累計ダウンロード数は 200 万回を突破しています。提供社のTenable は、ガートナーによって 2021 年の脆弱性評価の代表ベンダーにも指定されています。

2 テンプレートの用意や自動評価など効率化を助ける仕組み

事前構成された 450 個以上のテンプレートがあり、脆弱性のある場所を迅速に把握するのに役立ちます。CIS ベンチマークやその他のベストプラクティスに準じた構成コンプライアンスを簡単に監視します。また、プラグインが更新されるたびにオフラインで脆弱性を自動で評価し、問題の正確な検出と優先順位付けができます。

3 カバレッジの範囲が広く、日々更新されていく脅威にも対応

業界トップクラスの広範囲なカバレッジでほとんどの脆弱性を把握します。Nessusを導入することで、最も重大な脅威をトリアージして対処することが可能です。また、毎週 100 件以上の新しいプラグインを、脆弱性の開示から 24 時間以内に追加するので、迅速な課題解決ができます。

ソフト種別 パッケージ型ソフト 基本的な機能 オープンリダイレクタ オートコンプリート機能有効化 X-Frame-Optionsヘッダの未設定 X-Content-Type-Optionsヘッダの未設定 アプリケーションエラーの開示 クロスサイトスクリプティング サーバ設定 クラウド診断 HttpOnly属性が付与されていないCookieの利用 SSL設定 SQLインジェクション URL設定 Webアプリケーション診断 ドメイン設定 プラットフォーム診断 ヘッダインジェクション スマホアプリ(iOS・Android)診断 デスクトップアプリ診断 - 運営企業:

-

Tenable, Inc.

-

OpenVASは、2006年からドイツのGreenbone Networksに開発支援されている、オープンソースの脆弱性評価スキャナーです。指定したホストの外部・内部からスキャンを実施することで、対象ホストのOSやソフトウェアに既知の脆弱性が含まれているかどうかについて自動でチェックを行い、詳細なレポートを作成します。日々更新が続けられているため、新たに出現する脆弱性に対しても有効なスキャンを行えるのが強みです。

製品のおすすめポイント

1 自動かつ定期的にセキュリティ診断を行える

定期的にセキュリティ診断を行うことができるので、ソフトウェアのバグ、欠陥、設定などの脆弱性に有効です。45,000件以上の診断項目を持つ幅広さが特長と言えます。また、ウェブインタフェースも備わっており、診断対象にするシステム、診断する項目などを設定することが可能です。

2 オープンソースなので、コミュニティに情報が集まりやすい

オープンソースのソフトウェアとして提供されているので、セキュリティの専門家をはじめ世界中で非常に多くの利用者が存在します。コミュニティフォーラムがあり、そこには都度、情報が集まり、迅速に診断項目が追加されるので、新しい攻撃パターンや脆弱性への対応も可能になります。

3 レポーティング機能やユーザビリティに優れる

OpenVASは、スキャンの結果から、対象の脆弱性対策をレポートにして出力する機能があるので、状況の把握と対策の検討が容易にできるようになります。また、管理者用ウェブポータルでは直感的で簡単な操作でスキャンを実行できるなど、ユーザビリティに優れているのも見逃せないポイントです。

ソフト種別 パッケージ型ソフト 基本的な機能 クロスサイトスクリプティング サーバ設定 SQLインジェクション Webアプリケーション診断 オープンリダイレクタ プラットフォーム診断 ヘッダインジェクション デスクトップアプリ診断 ドメイン設定 - 運営企業:

-

Greenbone Networks GmbH

まとめ:OSコマンドインジェクションの対策を講じよう

OSコマンドインジェクションについて、そのメカニズムを実際の例を挙げて説明しました。この攻撃がどのような脅威をもたらし得るのか、また効果的な対策方法や脆弱性の事例についても触れました。

OSコマンドインジェクションはWebサーバーに不正なOSコマンドを実行させる攻撃方法であり、情報漏えい・ファイルの改ざんや削除・Webサーバーの完全な乗っ取りといった重大なセキュリティインシデントが引き起こされるリスクがあります。

この種の攻撃から身を守る方法として、OSコマンドの直接的な呼び出しを避け、シェルを介してコマンドを実行する機能を有する関数の使用を控えることが効果的です。さらに、定期的な脆弱性診断を通じてセキュリティホールを発見し、修正することでWebアプリケーションのセキュリティレベルを向上させることが可能です。脆弱性診断ツールを活用すれば、外部の専門機関に依頼するよりもコストを抑えて、幅広い範囲の脆弱性を検出できます。

また、脆弱性の修正には時間が必要なため、その間のリスクを最小限に抑えるためにWeb Application Firewall(WAF)の導入を推奨します。これにより、攻撃の試みを自動的に検出し阻止することができます。

組織はこれらの対策を講じることでOSコマンドインジェクションの脅威から保護され、安全なWeb環境の維持が可能になります。記事を参考に、適切な理解や対策をしましょう。

OSコマンドインジェクションをはじめ、あらゆる脅威から自社サービスを守るために脆弱性診断ツールの導入を検討している方も多いことでしょう。最後に脆弱性診断ツールの製品比較表をご用意しました。製品を導入検討している方はぜひダウンロードしてください。

「脆弱性診断ツール/サービス」の製品比較表

※税込と表記されている場合を除き、全て税抜価格を記載しています

-

- 製品名

- 料金プラン

- プラン名金額

- 無料トライアル

- 最低利用期間

- 製品名

- 基本的な機能

-

- クロスサイトスクリプティング

- ドメイン設定

- クラウド診断

- プラットフォーム診断

- スマホアプリ(iOS・Android)診断

- Webアプリケーション診断

- デスクトップアプリ診断

- SSL設定

- HttpOnly属性が付与されていないCookieの利用

- X-Frame-Optionsヘッダの未設定

- SQLインジェクション

- サーバ設定

- X-Content-Type-Optionsヘッダの未設定

- URL設定

- アプリケーションエラーの開示

- オートコンプリート機能有効化

- ヘッダインジェクション

- オープンリダイレクタ

- グラスボックス診断

- 製品名

- サービス資料

- 無料ダウンロード

- ソフト種別

- 推奨環境

- サポート

-

-

-

- 簡易プラン 30万円(税別) 備考

- 機密情報や個人情報を扱わないサイトの診断をご希望のお客様

- 標準プラン 98万円(税別) 備考

- ログイン認証や個人情報を扱うサイトの診断をご希望のお客様

- モバイルアプリ診断 72万円(税別)~ 備考

- パッケージあたり72万円~

(15画面以下の小規模システムについては別途お問い合わせください)

3か月以内の再診断付き

- Free trial

- Minimum usage period

- 制限なし

- 脆弱性診断(株式会社レイ・イージス・…

-

-

- 脆弱性診断(株式会社レイ・イージス・…

-

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 無償

- 月額利用料 50,000円

- Free trial

- Minimum usage period

- 1年間

- クラウドパトロール

-

-

- クラウドパトロール

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 10万円

- 利用料金 45,000円/月額 備考

- ※3カ月のアウトバウンドデータ量が0.5TBまで

- Free trial

- Minimum usage period

- 制限なし

- BLUE Sphere

-

-

- BLUE Sphere

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ スマートフォンブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(株式会社ト…

-

-

- セキュリティ診断サービス(株式会社ト…

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- DIT Security

-

-

- DIT Security

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 無料

- 月額費用 無料~

- 手数料 ホワイトハッカーへの報奨金の20% 備考

- 成果報酬型でご提供しております。

- Free trial

- Minimum usage period

- 制限なし

- IssueHunt バグバウンティ

-

-

- IssueHunt バグバウンティ

-

-

- Software type

- なし

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- ImmuniWeb

-

-

- ImmuniWeb

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談 備考

- 予算に応じてLight・Standard・Advancedの3つのコースがあります。

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(NECソリ…

-

-

- セキュリティ診断サービス(NECソリ…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(株式会社F…

-

-

- セキュリティ診断サービス(株式会社F…

-

- Software type

- なし

- Recommended environment

- PCブラウザ Windowsアプリ Macアプリ iOSアプリ Androidアプリ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(株式会社N…

-

-

- セキュリティ診断サービス(株式会社N…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- One Shotプラン お見積り 備考

- まずは1サイト診断したい方

- Businessプラン お見積り 備考

- 診断を内製化したい方

- Free trial

- Minimum usage period

- 15日

- AeyeScan

-

-

- AeyeScan

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- プロフェッショナル 85,000円 備考

- ドメイン数:1~9個

- プロフェッショナル 118,400円 備考

- ドメイン数:100~199個

- プロフェッショナル 160,000円 備考

- ドメイン数:1000~2000個

- エキスパート 85,000円 備考

- ドメイン数:1~9個

- エキスパート 118,400円 備考

- ドメイン数:100~199個

- エキスパート 160,000円 備考

- ドメイン数:1000~2000個

- Free trial

- Minimum usage period

- 制限なし

- AEGIS-EW(イージスEW)

-

-

- AEGIS-EW(イージスEW)

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- 利用料金 0円 備考

- オープンソースのソフトウェアです。

- Free trial

- Minimum usage period

- 制限なし

- OWASP ZAP

-

-

- OWASP ZAP

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- お試しプラン 90,000円(税込) 備考

- 1社1回限りです。3リクエストまで。無料の再診断がありますが、診断結果が「危険度Medium」以上の項目のみとなります。

- スタンダードプラン 440,000円(税込) 備考

- 10リクエストまで。無料の再診断がありますが、診断結果が「危険度Medium」以上の項目のみとなります。

- ボリュームプラン 1,408,000円(税込) 備考

- 50リクエストまで。無料の再診断がありますが、診断結果が「危険度Medium」以上の項目のみとなります。

- Free trial

- Minimum usage period

- 制限なし

- ABURIDA

-

-

- ABURIDA

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- エクスプレス診断 400,000円 備考

- Webアプリケーション診断は、10リクエストまたは6APIまでです。報告会実施の場合別途10万円/回が必要です。再診断は無償です。

- エキスパート診断 1,280,000円 備考

- Webアプリケーション診断は、50リクエストまたは25APIまでです。報告会実施の場合別途15万円/回が必要です。再診断は無償です。

- プラットフォーム診断 250,000円 備考

- プラットフォーム診断は、3 IPまたは3FQDNまでです。報告会実施の場合別途15万円/回が必要です。再診断は無償です。

- エクスプレス診断 +プラットフォーム診断 550,000円 備考

- Webアプリケーション診断は、10リクエストまたは6APIまでです。プラットフォーム診断は、3 IPまたは3FQDNまでです。報告会実施の場合別途10万円/回が必要です。再診断は無償です。

- エキスパート診断 +プラットフォーム診断 1,430,000円 備考

- Webアプリケーション診断は、50リクエストまたは25APIまでです。プラットフォーム診断は、3 IPまたは3FQDNまでです。報告会実施の場合別途15万円/回が必要です。再診断は無償です。

- ペネトレーションテスト 要相談

- Free trial

- Minimum usage period

- 制限なし

- 脆弱性診断サービス(株式会社セキュア…

-

-

- 脆弱性診断サービス(株式会社セキュア…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- デベロッパーライセンス 要相談 備考

- 自社で開発もしくは運営するWebアプリケーションの診断に利用する場合のライセンスです。各販売代理店から購入できます。

- オーディターライセンス 要相談 備考

- Vexを利用した脆弱性検査サービスを提供する場合には、こちらの契約が必要です。

- Free trial

- Minimum usage period

- 制限なし

- Vex

-

-

- Vex

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- 新規 300,000円 備考

- 期間限定で99,000円~にて提供の場合もあります。診断方法は遠隔で、診断対象は25ページまでです。

- フォローアップ診断 80,000円 備考

- 再診断メニューです。本診断のレポート提出後、20日以内までの依頼を対象とします。診断方法は遠隔で、診断対象は該当箇所だけです。

- 個別対応(ReCoVASプロ) 500,000円~ 備考

- 内容は要相談です。

- Free trial

- Minimum usage period

- 制限なし

- ReCoVAS

-

-

- ReCoVAS

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- プラン 要相談

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(株式会社日…

-

-

- セキュリティ診断サービス(株式会社日…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- プラン 要相談

- Free trial

- Minimum usage period

- 制限なし

- バックドア検証サービス

-

-

- バックドア検証サービス

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- Webアプリケーション診断(手動) 240,000円~ 備考

- 1リクエストで、報告書を含みます。

- スマホWebAPI診断 250,000円~ 備考

- 1リクエスト当たりの料金で、(報告書を含みます。Androidのみの対応となります。

- おまかせプラン 要相談 備考

- 予算等に合わせて対象数を決定いただき、その数を上限にエンジニアが診断対象を選定し、診断を行うサービスです。

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(株式会社ア…

-

-

- セキュリティ診断サービス(株式会社ア…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- nessus essentials $0 備考

- 教育関係者や、サイバーセキュリティのキャリアを始めようとしている学生、個人に理想的なサービスです。 IP アドレスを 16 個までスキャン可能です。

- nessus professional $3,729/年額 備考

- コンサルタント、ペンテスター、セキュリティ担当者向けのサービスです。サブスクリプションでスキャナー単位のライセンスです。

- Free trial

- Minimum usage period

- 1年

- Nessus

-

-

- Nessus

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- プラン1 $6,995/年額 備考

- Burp Suite Enterprise EditionのStarterプラン。自動化されたスケーラブルなWeb脆弱性スキャンを可能にします。5の同時スキャンができます。

- プラン2 $ 14,480/年額 備考

- Burp Suite Enterprise EditionのGrowプラン。自動化されたスケーラブルなWeb脆弱性スキャンを可能にします。20の同時スキャンができます。

- プラン3 $ 29,450~/年額 備考

- Burp Suite Enterprise EditionのAccelerateプラン。自動化されたスケーラブルなWeb脆弱性スキャンを可能にします。50以上の同時スキャンができます。

- プラン4 $ 399/年額 備考

- Burp Suite Professionalです。主要なWebセキュリティおよび侵入テストツールキットです。

- Free trial

- Minimum usage period

- 1年

- Burp Suite

-

-

- Burp Suite

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- 無料診断 0円 備考

- 診断回数1回、リスク件数のみ表示です。

- ライトプラン 10,000円/月額 備考

- 1ドメインあたりの料金で、診断ページ数 は500ページ以下です。毎日診断実施可能で、リスク件数、発生している脆弱性の内容・対策方法の案内があります。

- スタンダードプラン 17,000円/月額 備考

- 1ドメインあたりの料金で、診断ページ数 は1,000ページ以下です。毎日診断実施可能で、リスク件数、発生している脆弱性の内容・対策方法の案内があります。

- ビジネスプラン 24,000円/月額 備考

- 1ドメインあたりの料金で、診断ページ数 は1,500ページ以下です。毎日診断実施可能で、リスク件数、発生している脆弱性の内容・対策方法の案内があります。

- エンタープライズプラン 要相談 備考

- 診断ページ数 は1,501ページ以上です。毎日診断実施可能で、リスク件数、発生している脆弱性の内容・対策方法の案内があります。

- Free trial

- Minimum usage period

- 最低利用期間は1年間(有料版)

- WEBセキュリティ診断くん

-

-

- WEBセキュリティ診断くん

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- プラン 要相談

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ脆弱性診断サービス(株式…

-

-

- セキュリティ脆弱性診断サービス(株式…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- 要相談 要相談

- Free trial

- Minimum usage period

- 制限なし

- SCT SECURE クラウドスキャ…

-

-

- SCT SECURE クラウドスキャ…

-

- Software type

- クラウド型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- Webアプリケーション診断(GMOサ…

-

-

- Webアプリケーション診断(GMOサ…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 要相談 要相談

- Free trial

- Minimum usage period

- 制限なし

- Webアプリケーション診断(三井物産…

-

-

- Webアプリケーション診断(三井物産…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- ベーシックプラン 49,800円/月額 備考

- 1アプリケーションあたりの料金。手軽に続けられる高コストパフォーマンスプランです。

- Free trial

- Minimum usage period

- 1年

- komabato

-

-

- komabato

-

- Software type

- クラウド型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- Vuls OSS 0円 備考

- 脆弱性をスキャンします。

- FutureVuls standard 4,000円/月額 備考

- 脆弱性を管理します。1台の料金です。

- 複数システムの脆弱性を横断管理 要相談 備考

- 複数システムの脆弱性を横断管理します。最小100台からのプランです。

- Free trial

- Minimum usage period

- 1ヵ月

- Vuls

-

-

- Vuls

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- プラン 0円 備考

- オープンソースのソフトウェアです。Greenboneのクラウドサービスなどの料金はお問い合わせください。

- Free trial

- Minimum usage period

- 制限なし

- OpenVAS

-

-

- OpenVAS

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談 備考

- 問合わせの後個別見積

- Free trial

- Minimum usage period

- 制限なし

- NRI SECURE

-

-

- NRI SECURE

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

価格や製品機能など、見やすい一覧表から、気になる製品をまとめてチェック!

<a href = "https://digi-mado.jp/article/74554/" class = "digimado-widget" data-id = "74554" data-post-type = "post" data-home-url = "https://digi-mado.jp" target = "_blank"></a>

<script src = "https://digi-mado.jp/wp-content/themes/digi-mado/js/iframe-widget.js"></script>

目次

おすすめ比較一覧から、

最適な製品をみつける

カテゴリーから、IT製品の比較検索ができます。

1805件の製品から、ソフトウェア・ビジネスツール・クラウドサービス・SaaSなどをご紹介します。

(無料) 掲載希望のお問い合わせ