セキュリティ脆弱性の例とセキュリティ対策の基本を分かりやすく解説

最終更新日:2024/08/29

<a href = "https://digi-mado.jp/article/79524/" class = "digimado-widget" data-id = "79524" data-post-type = "post" data-home-url = "https://digi-mado.jp" target = "_blank"></a>

<script src = "https://digi-mado.jp/wp-content/themes/digi-mado/js/iframe-widget.js"></script>

『デジタル化の窓口』は、この国のデジタル課題「2025年の崖」に備えるため2022年にサービスをスタートしました。1,500以上のIT製品、4,000以上の導入事例を掲載し、特長・選び方を分かりやすく整理して解説することで、自社に最適な製品・サービスを見つけるお手伝いをする紹介サービスです。

目次

サイバーセキュリティの一環として、セキュリティ脆弱性についての理解は不可欠です。しかし、実際には「セキュリティ脆弱性」と聞いても具体的にどのようなものかイメージしにくい方も多いでしょう。「セキュリティ脆弱性とは何か?」と検索しても、抽象的な説明や技術的な用語が多く、明確な理解に至らないことも少なくありません。

「セキュリティ脆弱性」とは、システムやソフトウェアに存在する弱点や欠陥のことを指し、これが原因でサイバー攻撃のリスクが高まります。本記事では、具体的な脆弱性の例やその影響、そして基本的な対策について分かりやすく解説します。

まず、セキュリティ脆弱性がシステムにどのような影響を及ぼすかを理解することが重要です。その上で、ソフトウェアやネットワークにおける具体的な脆弱性の例を知り、適切な対策を講じることで、サイバー攻撃からデータやシステムを守れるのです。

本記事は、以下を中心に解説していきます。

- セキュリティ脆弱性の定義と影響

- ソフトウェアにおける具体的な脆弱性の例(SQLインジェクション、クロスサイトスクリプティング、バッファオーバーフロー)

- ネットワークにおける具体的な脆弱性の例(マルウェア感染、フィッシング攻撃)

- セキュリティ脆弱性対策の基本(定期的なセキュリティパッチ適用、アクセス制御と監視、社員へのセキュリティ教育、脆弱性診断ツールの活用)

これらのポイントを押さえることで、セキュリティ脆弱性に対する理解が深まり、より効果的なセキュリティ対策を実施できるようになります。セキュリティの強化は、個人や企業のデータを守るために欠かせない要素です。本記事を参考にして、セキュリティ対策の基盤をしっかりと築いていきましょう。それでは、詳しく見ていきます。

そもそもセキュリティ脆弱性とは

セキュリティ脆弱性とは、システムやソフトウェアに存在する欠陥や弱点のことを指します。これにより、サイバー攻撃者が不正にアクセスしたり、データを盗み出したりするリスクが高まります。脆弱性について正しく理解し、対策を講じることが重要です。

脆弱性の定義

セキュリティ脆弱性とは、システムやソフトウェアに存在する弱点や欠陥のことを指します。これにより、悪意のある攻撃者が不正アクセスやデータ漏洩を引き起こすリスクが生じます。セキュリティ脆弱性を理解するためには、その定義と性質を把握することが重要です。

- セキュリティ脆弱性は、システムの設計、実装、または設定ミスなどが原因で発生する。

- 攻撃者はこの脆弱性を利用して、システムに侵入し、データを盗んだり、システムを破壊したりする。

- セキュリティ脆弱性は、ソフトウェアのバグや設計上の欠陥、あるいは誤った設定などが原因となる。

例えば、あるウェブアプリケーションがユーザー入力を適切に検証しない場合、その脆弱性を悪用してSQLインジェクション攻撃を仕掛けることが可能です。このような脆弱性は、システム全体のセキュリティを脅かす大きなリスクとなります。

対策としては、定期的なセキュリティ診断やパッチの適用が有効です。これにより、脆弱性を早期に発見し、修正できます。更に、セキュリティ教育を徹底することで、従業員のセキュリティ意識を高めることも重要です。

脆弱性がシステムやデータに与える影響

脆弱性がシステムやデータに与える影響は非常に深刻です。攻撃者が脆弱性を悪用すると、システム停止や情報漏洩、金銭的被害など多くの問題が発生します。これらの影響を理解し、適切な対策を講じることが求められます。

脆弱性がシステムやデータに与える具体的な影響は次の通りです。

- システム停止:重要なシステムが攻撃により停止すると、業務が中断し、企業活動に大きな影響を与える。

- 情報漏洩:機密情報が外部に漏洩することで、企業の信用が失墜し、顧客からの信頼も低下する。

- 金銭的被害:攻撃によって発生した損害の補償や修復費用が発生し、企業の経済的負担が増加する。

例えば、2017年のWannaCryランサムウェア攻撃では、多くの企業や組織が影響を受け、システムの停止やデータの暗号化による被害が発生しました。このような攻撃は、脆弱性が存在するシステムを標的にするため、常に最新のセキュリティパッチを適用することが不可欠です。

また、情報漏洩の例として、Yahooのデータ漏洩事件が挙げられます。攻撃者は脆弱性を利用してユーザーの個人情報を大量に盗み出しました。この事件は、企業にとって重大な信頼失墜を引き起こし、対応に多大なコストがかかりました。

以上のように、脆弱性がシステムやデータに与える影響は甚大です。したがって、企業はセキュリティ対策を強化し、脆弱性を未然に防ぐことが重要です。

ソフトウェアに与えるセキュリティ脆弱性の例

ソフトウェアには、様々なセキュリティ脆弱性が存在することがあります。具体的な例としては、SQLインジェクションやクロスサイトスクリプティング(XSS)、バッファオーバーフローなどがあります。これらの脆弱性を理解し、適切な対策を行うことが求められるのです。

SQLインジェクション

SQLインジェクションは、ウェブアプリケーションに対する非常に一般的な攻撃手法の一つです。この攻撃は、悪意のあるユーザーがデータベースに対して不正なSQLクエリを実行することで、データを閲覧、変更、削除することが可能になります。この脆弱性を理解し、適切な対策を講じることが重要です。

- SQLインジェクションは、アプリケーションがユーザー入力を適切に検証しない場合に発生する。

- 攻撃者は、不正なSQLクエリを入力フィールドに挿入し、データベースに対して実行する。

- この結果、データベースの情報が漏洩し、更には管理者権限を取得される可能性もある。

例えば、ログインフォームにおいて、ユーザー名やパスワードの入力欄に不正なコードを挿入することで、データベースに対して任意のクエリを実行できます。このような攻撃を防ぐためには、以下の対策が有効です。

- ユーザー入力を常に検証し、サニタイジングする。

- パラメータ化されたクエリを使用し、SQL文を直接組み立てない。

- データベースエラーをユーザーに表示しない。

これらの対策を徹底することで、SQLインジェクションによるリスクを大幅に減少させることができます。

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)は、ウェブページに悪意のあるスクリプトを挿入する攻撃手法です。これにより、攻撃者は他のユーザーの情報を盗み出したり、不正な操作を行えます。この脆弱性は、多くのウェブアプリケーションに存在し、特にユーザー生成コンテンツを扱うサイトでよく見られます。

- XSSは、ウェブページに動的に生成されるコンテンツに悪意のあるスクリプトを挿入することで発生する。

- 攻撃者は、スクリプトを通じてユーザーのクッキー情報やセッション情報を盗み出せる。

- この結果、ユーザーのアカウントが乗っ取られたり、不正な操作が行われる可能性がある。

例えば、掲示板やコメント欄にスクリプトタグを挿入することで、他のユーザーがそのページを表示した際にスクリプトが実行されることがあります。これを防ぐための対策としては、以下の方法があります。

- ユーザー入力をエスケープ処理し、スクリプトが実行されないようにする。

- コンテンツセキュリティポリシー(CSP)を設定し、許可されたスクリプトのみ実行されるようにする。

- 入力検証とサニタイジングを徹底し、信頼できないデータが直接出力されないようにする。

これらの対策を講じることで、XSS攻撃のリスクを効果的に軽減できます。

バッファオーバーフロー

バッファオーバーフローは、メモリ管理の不備を突いた攻撃手法で、特にCやC++などの低レベル言語で開発されたソフトウェアに多く見られます。この攻撃では、攻撃者がバッファサイズを超えるデータを送り込むことで、メモリ領域を上書きし、不正なコードを実行します。

- バッファオーバーフローは、プログラムが割り当てたメモリ領域を超えてデータを書き込むことで発生する。

- 攻撃者は、この脆弱性を利用してシステムの制御を奪い、不正な操作を行う。

- 結果として、システムがクラッシュしたり、任意のコードが実行されたりするリスクがある。

例えば、入力データの長さを検証せずに固定サイズのバッファにデータをコピーする場合、バッファオーバーフローが発生する可能性があります。このような脆弱性を防ぐためには、次のような対策が有効です。

- 入力データの長さを常にチェックし、バッファサイズを超えるデータを書き込まないようにする。

- 安全なライブラリ関数を使用し、バッファオーバーフローを防ぐ。

- メモリ管理を適切に行い、必要な範囲以上のメモリアクセスを防止する。

これらの対策を実施することで、バッファオーバーフローによるセキュリティリスクを大幅に低減できます。

ネットワークに与えるセキュリティ脆弱性の例

ネットワークにも多くのセキュリティ脆弱性が存在し、その一例としてマルウェア感染やフィッシング攻撃があります。これらの攻撃は企業や個人のデータを危険にさらす可能性があるため、効果的な対策が必要です。

マルウェア感染

マルウェア感染は、ネットワークのセキュリティ脆弱性を悪用してシステムに侵入し、悪意のあるソフトウェアを実行する攻撃です。この攻撃は、データの破壊、情報の盗難、システムの操作など、多岐にわたる被害を引き起こします。マルウェア感染のリスクを理解し、対策を講じることが重要です。

- マルウェアは、トロイの木馬、ウイルス、スパイウェア、ランサムウェアなどの形で存在する。

- 攻撃者は、フィッシングメール、悪意のあるウェブサイト、USBデバイスなどを利用してマルウェアを拡散する。

- マルウェアに感染したシステムは、データの漏洩、システムの操作不能、身代金要求などの被害を受ける可能性がある。

例えば、ランサムウェアは、システムのデータを暗号化し、解読するための身代金を要求するタイプのマルウェアです。これにより、企業の業務が停止し、経済的な損失が発生することがあります。マルウェア感染を防ぐためには、以下の対策が有効です。

- 定期的なセキュリティソフトの更新とスキャンを実施する。

- フィッシングメールに注意し、不明なリンクや添付ファイルを開かない。

- ネットワークのアクセス制御を強化し、不要なサービスやポートを閉じる。

これらの対策を講じることで、マルウェア感染のリスクを大幅に軽減できます。

フィッシング攻撃

フィッシング攻撃は、ユーザーを騙して機密情報を盗み取る手法です。攻撃者は、正規の機関を装って偽のメールやウェブサイトを作成し、ユーザーに個人情報やクレジットカード情報を入力させます。このような攻撃は、ネットワークのセキュリティ脆弱性を突いたものであり、適切な対策が必要です。

- フィッシング攻撃は、メール、SMS、ソーシャルメディアなどを通じて行われる。

- 攻撃者は、銀行やオンラインサービスなどを装い、ユーザーにログイン情報や個人情報を入力させる。

- 被害者は、不正に取得された情報を基に、金銭的被害や個人情報の漏洩を受ける可能性がある。

例えば、フィッシングメールは、「アカウントが不正アクセスされた」という内容でユーザーを驚かせ、リンクをクリックさせることがあります。リンク先は偽のログインページであり、ユーザーが入力した情報は攻撃者に送信されるのです。フィッシング攻撃を防ぐための対策としては、以下の方法があります。

- メールやメッセージの送信元を確認し、不審なリンクや添付ファイルを開かない。

- 公式サイトに直接アクセスし、リンクをクリックするのではなく、自分でURLを入力する。

- 多要素認証を導入し、ログイン情報が漏洩しても被害を最小限に抑える。

これらの対策を徹底することで、フィッシング攻撃のリスクを効果的に軽減できます。

セキュリティ脆弱性対策4つの基本

セキュリティ脆弱性に対する対策の基本として4つの方法があります。これらの対策を行うことで、脆弱性によるリスクを低減できます。

- 定期的にセキュリティパッチの適用・アップデートを実施

- アクセス制御や監視を適切に実施

- 社員へのセキュリティ教育を徹底

- 脆弱性診断ツールを活用

1.定期的にセキュリティパッチの適用・アップデートを実施

定期的なセキュリティパッチの適用とソフトウェアのアップデートは、セキュリティ脆弱性対策の基本です。これにより、既知の脆弱性を修正し、攻撃リスクを低減できます。以下に、その重要性と具体的な対策を示します。

- セキュリティパッチは、ソフトウェアやシステムの脆弱性を修正するために提供されるもの。

- アップデートには、新機能の追加だけでなく、セキュリティの強化も含まれる。

- 定期的なパッチ適用は、脆弱性を狙った攻撃を防ぐための重要な対策。

例えば、WindowsやmacOSなどのオペレーティングシステムでは、定期的にセキュリティアップデートが提供されています。これを怠ると、既知の脆弱性が放置され、攻撃者に悪用されるリスクが高まります。以下の対策を実施することで、セキュリティパッチの適用をスムーズに行えるのです。

- 自動アップデートを有効にし、新しいパッチがリリースされ次第適用されるように設定する。

- 手動で定期的にアップデートを確認し、未適用のパッチを即座に適用する。

- アップデート適用後の動作確認を行い、不具合が発生していないことを確認する。

これらの対策により、セキュリティパッチの適用が滞ることなく、常に最新の状態を保てます。

2.アクセス制御や監視を適切に実施

アクセス制御と監視の適切な実施は、セキュリティ脆弱性対策において不可欠です。これにより、システムへの不正アクセスを防ぎ、異常な活動を早期に発見できます。以下に、具体的な対策を示します。

- アクセス制御は、ユーザーの認証と権限管理を行い、必要最小限のアクセス権を付与すること。

- 監視は、システムのログをリアルタイムでチェックし、不審な活動を早期に検知することを目的とする。

- 適切なアクセス制御と監視により、不正アクセスや情報漏洩のリスクを低減できる。

例えば、社員のアクセス権限を業務に必要な範囲に限定することで、内部からの情報漏洩リスクを抑制できます。また、ログ監視ツールを導入し、不審なアクセスや活動をリアルタイムで検知することも重要です。以下の対策を実施することで、アクセス制御と監視を強化できます。

- 多要素認証を導入し、認証の強度を高める。

- 権限の見直しを定期的に行い、不必要な権限を削除する。

- ログ監視ツールを導入し、リアルタイムで異常を検知する仕組みを構築する。

これらの対策により、アクセス制御と監視が強化され、セキュリティ脆弱性のリスクを効果的に低減できます。

3.社員へのセキュリティ教育を徹底

社員へのセキュリティ教育の徹底は、セキュリティ脆弱性対策において非常に重要です。社員一人ひとりがセキュリティ意識を高めることで、脅威への対処能力が向上し、企業全体のセキュリティが強化されます。以下に、その具体的な内容を示します。

- セキュリティ教育は、基本的なセキュリティ知識や最新の脅威についての情報提供を行うもの。

- 社員が自らセキュリティ対策を実践することで、内部からの脅威を減少させることが可能。

- 定期的なセキュリティ研修やシミュレーションを実施し、実践的な対処法を身につけることが重要。

例えば、フィッシングメールの見分け方や安全なパスワードの作成方法など、基本的なセキュリティ対策についての教育を行うことが有効です。以下の対策を実施することで、社員のセキュリティ意識を高めることが可能です。

- 定期的なセキュリティ研修を開催し、最新の脅威や対策について情報を共有する。

- シミュレーション訓練を実施し、実際の攻撃シナリオに基づいた対処法を学ぶ。

- セキュリティポリシーを明確にし、全社員に周知徹底する。

これらの対策により、社員一人ひとりがセキュリティ対策を意識し、実践することで、企業全体のセキュリティレベルを向上させられます。

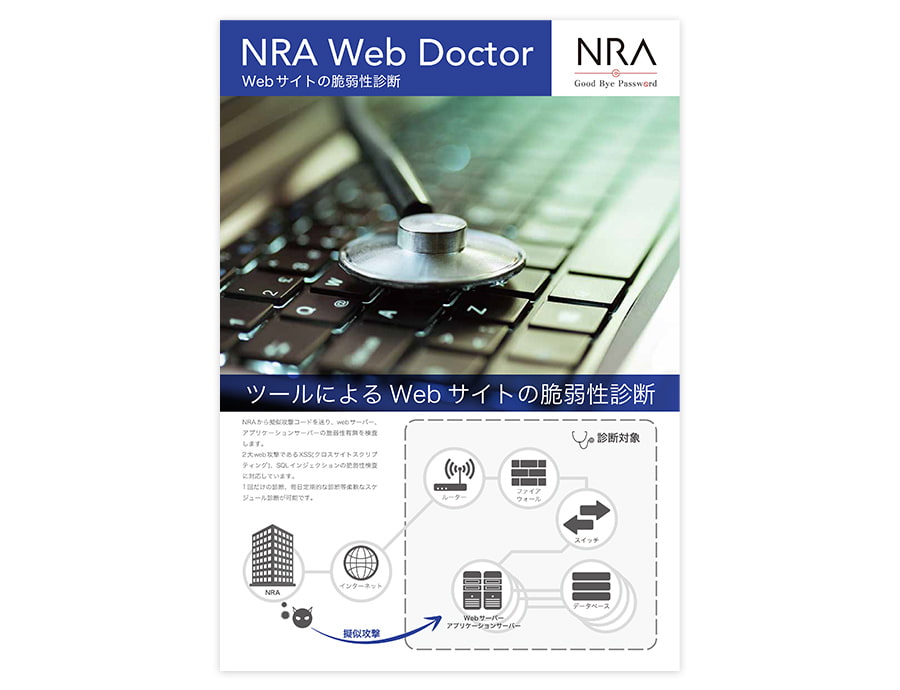

4.脆弱性診断ツールを活用

脆弱性診断ツールの活用は、セキュリティ脆弱性対策において非常に有効です。これにより、システムやネットワークの脆弱性を迅速に検出し、修正できます。以下に、その具体的な方法を示します。

- 脆弱性診断ツールは、自動的にシステムをスキャンし、既知の脆弱性を検出するためのツール。

- 定期的な診断を実施することで、新たに発見された脆弱性にも対応できる。

- 診断結果に基づき、適切な対策を迅速に講じることが重要。

例えば、Webアプリケーションの脆弱性診断ツールを使用することで、SQLインジェクションやクロスサイトスクリプティング(XSS)などの脆弱性を自動的に検出できます。以下の対策を実施することで、脆弱性診断ツールを効果的に活用できます。

- 定期的に脆弱性診断を実施し、システムの安全性を確認する。

- 診断結果に基づいて、迅速に脆弱性を修正するための計画を立てる。

- 診断ツールの設定を見直し、最新の脅威に対応できるようにする。

これらの対策により、脆弱性診断ツールを効果的に活用し、システムやネットワークの安全性を維持できます。脆弱性診断ツールの選び方やおすすめのツールは以下の記事を参考にしてみてください。

まとめ

セキュリティ脆弱性は、システムやソフトウェアの欠陥によって生じるリスクであり、これによりサイバー攻撃が可能になります。本記事では、脆弱性の定義や影響、具体例、そして基本的な対策について解説しました。まず、セキュリティ脆弱性は設計や設定のミスによって生じることが多く、これがシステム停止や情報漏洩、金銭的被害といった深刻な影響をもたらします。

ソフトウェアの脆弱性の例としては、SQLインジェクション、不正なスクリプトを挿入するクロスサイトスクリプティング(XSS)、メモリの不正操作を行うバッファオーバーフローが挙げられます。ネットワークにおける脆弱性としては、マルウェア感染やフィッシング攻撃が一般的です。これらの攻撃は、システムに悪意のあるソフトウェアを侵入させたり、偽のメールやウェブサイトを通じて個人情報を盗み取ったりすることで行われます。

脆弱性対策の基本として、以下の点が重要です。

- 定期的なセキュリティパッチの適用とアップデート:脆弱性を修正し、攻撃リスクを減らす。

- 適切なアクセス制御と監視:不正アクセスを防ぎ、異常を早期に発見。

- 社員へのセキュリティ教育:全社員がセキュリティ意識を高める。

- 脆弱性診断ツールの活用:システムやネットワークの脆弱性を迅速に検出し、修正する。

これらの対策を講じることで、企業や個人のデータを保護し、セキュリティを強化できます。脆弱性を理解し、具体的な対策を実施することで、サイバー攻撃のリスクを最小限に抑え、安全な環境を維持することが可能です。

「脆弱性診断ツール/サービス」の製品比較表

※税込と表記されている場合を除き、全て税抜価格を記載しています

-

- 製品名

- 料金プラン

- プラン名金額

- 無料トライアル

- 最低利用期間

- 製品名

- 基本的な機能

-

- グラスボックス診断

- X-Frame-Optionsヘッダの未設定

- プラットフォーム診断

- スマホアプリ(iOS・Android)診断

- Webアプリケーション診断

- デスクトップアプリ診断

- SSL設定

- HttpOnly属性が付与されていないCookieの利用

- ドメイン設定

- サーバ設定

- クロスサイトスクリプティング

- X-Content-Type-Optionsヘッダの未設定

- URL設定

- アプリケーションエラーの開示

- オートコンプリート機能有効化

- ヘッダインジェクション

- オープンリダイレクタ

- SQLインジェクション

- クラウド診断

- 製品名

- サービス資料

- 無料ダウンロード

- ソフト種別

- 推奨環境

- サポート

-

-

-

- 簡易プラン 30万円(税別) 備考

- 機密情報や個人情報を扱わないサイトの診断をご希望のお客様

- 標準プラン 98万円(税別) 備考

- ログイン認証や個人情報を扱うサイトの診断をご希望のお客様

- モバイルアプリ診断 72万円(税別)~ 備考

- パッケージあたり72万円~

(15画面以下の小規模システムについては別途お問い合わせください)

3か月以内の再診断付き

- Free trial

- Minimum usage period

- 制限なし

- 脆弱性診断(株式会社レイ・イージス・…

-

-

- 脆弱性診断(株式会社レイ・イージス・…

-

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 無償

- 月額利用料 50,000円

- Free trial

- Minimum usage period

- 1年間

- クラウドパトロール

-

-

- クラウドパトロール

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 10万円

- 利用料金 45,000円/月額 備考

- ※3カ月のアウトバウンドデータ量が0.5TBまで

- Free trial

- Minimum usage period

- 制限なし

- BLUE Sphere

-

-

- BLUE Sphere

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ スマートフォンブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(株式会社ト…

-

-

- セキュリティ診断サービス(株式会社ト…

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- DIT Security

-

-

- DIT Security

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 無料

- 月額費用 無料~

- 手数料 ホワイトハッカーへの報奨金の20% 備考

- 成果報酬型でご提供しております。

- Free trial

- Minimum usage period

- 制限なし

- IssueHunt バグバウンティ

-

-

- IssueHunt バグバウンティ

-

-

- Software type

- なし

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- ImmuniWeb

-

-

- ImmuniWeb

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談 備考

- 予算に応じてLight・Standard・Advancedの3つのコースがあります。

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(NECソリ…

-

-

- セキュリティ診断サービス(NECソリ…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(株式会社F…

-

-

- セキュリティ診断サービス(株式会社F…

-

- Software type

- なし

- Recommended environment

- PCブラウザ Windowsアプリ Macアプリ iOSアプリ Androidアプリ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(株式会社N…

-

-

- セキュリティ診断サービス(株式会社N…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- One Shotプラン お見積り 備考

- まずは1サイト診断したい方

- Businessプラン お見積り 備考

- 診断を内製化したい方

- Free trial

- Minimum usage period

- 15日

- AeyeScan

-

-

- AeyeScan

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- プロフェッショナル 85,000円 備考

- ドメイン数:1~9個

- プロフェッショナル 118,400円 備考

- ドメイン数:100~199個

- プロフェッショナル 160,000円 備考

- ドメイン数:1000~2000個

- エキスパート 85,000円 備考

- ドメイン数:1~9個

- エキスパート 118,400円 備考

- ドメイン数:100~199個

- エキスパート 160,000円 備考

- ドメイン数:1000~2000個

- Free trial

- Minimum usage period

- 制限なし

- AEGIS-EW(イージスEW)

-

-

- AEGIS-EW(イージスEW)

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- 利用料金 0円 備考

- オープンソースのソフトウェアです。

- Free trial

- Minimum usage period

- 制限なし

- OWASP ZAP

-

-

- OWASP ZAP

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- お試しプラン 90,000円(税込) 備考

- 1社1回限りです。3リクエストまで。無料の再診断がありますが、診断結果が「危険度Medium」以上の項目のみとなります。

- スタンダードプラン 440,000円(税込) 備考

- 10リクエストまで。無料の再診断がありますが、診断結果が「危険度Medium」以上の項目のみとなります。

- ボリュームプラン 1,408,000円(税込) 備考

- 50リクエストまで。無料の再診断がありますが、診断結果が「危険度Medium」以上の項目のみとなります。

- Free trial

- Minimum usage period

- 制限なし

- ABURIDA

-

-

- ABURIDA

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- エクスプレス診断 400,000円 備考

- Webアプリケーション診断は、10リクエストまたは6APIまでです。報告会実施の場合別途10万円/回が必要です。再診断は無償です。

- エキスパート診断 1,280,000円 備考

- Webアプリケーション診断は、50リクエストまたは25APIまでです。報告会実施の場合別途15万円/回が必要です。再診断は無償です。

- プラットフォーム診断 250,000円 備考

- プラットフォーム診断は、3 IPまたは3FQDNまでです。報告会実施の場合別途15万円/回が必要です。再診断は無償です。

- エクスプレス診断 +プラットフォーム診断 550,000円 備考

- Webアプリケーション診断は、10リクエストまたは6APIまでです。プラットフォーム診断は、3 IPまたは3FQDNまでです。報告会実施の場合別途10万円/回が必要です。再診断は無償です。

- エキスパート診断 +プラットフォーム診断 1,430,000円 備考

- Webアプリケーション診断は、50リクエストまたは25APIまでです。プラットフォーム診断は、3 IPまたは3FQDNまでです。報告会実施の場合別途15万円/回が必要です。再診断は無償です。

- ペネトレーションテスト 要相談

- Free trial

- Minimum usage period

- 制限なし

- 脆弱性診断サービス(株式会社セキュア…

-

-

- 脆弱性診断サービス(株式会社セキュア…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- デベロッパーライセンス 要相談 備考

- 自社で開発もしくは運営するWebアプリケーションの診断に利用する場合のライセンスです。各販売代理店から購入できます。

- オーディターライセンス 要相談 備考

- Vexを利用した脆弱性検査サービスを提供する場合には、こちらの契約が必要です。

- Free trial

- Minimum usage period

- 制限なし

- Vex

-

-

- Vex

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- 新規 300,000円 備考

- 期間限定で99,000円~にて提供の場合もあります。診断方法は遠隔で、診断対象は25ページまでです。

- フォローアップ診断 80,000円 備考

- 再診断メニューです。本診断のレポート提出後、20日以内までの依頼を対象とします。診断方法は遠隔で、診断対象は該当箇所だけです。

- 個別対応(ReCoVASプロ) 500,000円~ 備考

- 内容は要相談です。

- Free trial

- Minimum usage period

- 制限なし

- ReCoVAS

-

-

- ReCoVAS

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- プラン 要相談

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(株式会社日…

-

-

- セキュリティ診断サービス(株式会社日…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- プラン 要相談

- Free trial

- Minimum usage period

- 制限なし

- バックドア検証サービス

-

-

- バックドア検証サービス

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- Webアプリケーション診断(手動) 240,000円~ 備考

- 1リクエストで、報告書を含みます。

- スマホWebAPI診断 250,000円~ 備考

- 1リクエスト当たりの料金で、(報告書を含みます。Androidのみの対応となります。

- おまかせプラン 要相談 備考

- 予算等に合わせて対象数を決定いただき、その数を上限にエンジニアが診断対象を選定し、診断を行うサービスです。

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ診断サービス(株式会社ア…

-

-

- セキュリティ診断サービス(株式会社ア…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- nessus essentials $0 備考

- 教育関係者や、サイバーセキュリティのキャリアを始めようとしている学生、個人に理想的なサービスです。 IP アドレスを 16 個までスキャン可能です。

- nessus professional $3,729/年額 備考

- コンサルタント、ペンテスター、セキュリティ担当者向けのサービスです。サブスクリプションでスキャナー単位のライセンスです。

- Free trial

- Minimum usage period

- 1年

- Nessus

-

-

- Nessus

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- プラン1 $6,995/年額 備考

- Burp Suite Enterprise EditionのStarterプラン。自動化されたスケーラブルなWeb脆弱性スキャンを可能にします。5の同時スキャンができます。

- プラン2 $ 14,480/年額 備考

- Burp Suite Enterprise EditionのGrowプラン。自動化されたスケーラブルなWeb脆弱性スキャンを可能にします。20の同時スキャンができます。

- プラン3 $ 29,450~/年額 備考

- Burp Suite Enterprise EditionのAccelerateプラン。自動化されたスケーラブルなWeb脆弱性スキャンを可能にします。50以上の同時スキャンができます。

- プラン4 $ 399/年額 備考

- Burp Suite Professionalです。主要なWebセキュリティおよび侵入テストツールキットです。

- Free trial

- Minimum usage period

- 1年

- Burp Suite

-

-

- Burp Suite

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- 無料診断 0円 備考

- 診断回数1回、リスク件数のみ表示です。

- ライトプラン 10,000円/月額 備考

- 1ドメインあたりの料金で、診断ページ数 は500ページ以下です。毎日診断実施可能で、リスク件数、発生している脆弱性の内容・対策方法の案内があります。

- スタンダードプラン 17,000円/月額 備考

- 1ドメインあたりの料金で、診断ページ数 は1,000ページ以下です。毎日診断実施可能で、リスク件数、発生している脆弱性の内容・対策方法の案内があります。

- ビジネスプラン 24,000円/月額 備考

- 1ドメインあたりの料金で、診断ページ数 は1,500ページ以下です。毎日診断実施可能で、リスク件数、発生している脆弱性の内容・対策方法の案内があります。

- エンタープライズプラン 要相談 備考

- 診断ページ数 は1,501ページ以上です。毎日診断実施可能で、リスク件数、発生している脆弱性の内容・対策方法の案内があります。

- Free trial

- Minimum usage period

- 最低利用期間は1年間(有料版)

- WEBセキュリティ診断くん

-

-

- WEBセキュリティ診断くん

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- プラン 要相談

- Free trial

- Minimum usage period

- 制限なし

- セキュリティ脆弱性診断サービス(株式…

-

-

- セキュリティ脆弱性診断サービス(株式…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- 要相談 要相談

- Free trial

- Minimum usage period

- 制限なし

- SCT SECURE クラウドスキャ…

-

-

- SCT SECURE クラウドスキャ…

-

- Software type

- クラウド型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- Webアプリケーション診断(GMOサ…

-

-

- Webアプリケーション診断(GMOサ…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談

- 要相談 要相談

- Free trial

- Minimum usage period

- 制限なし

- Webアプリケーション診断(三井物産…

-

-

- Webアプリケーション診断(三井物産…

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- ベーシックプラン 49,800円/月額 備考

- 1アプリケーションあたりの料金。手軽に続けられる高コストパフォーマンスプランです。

- Free trial

- Minimum usage period

- 1年

- komabato

-

-

- komabato

-

- Software type

- クラウド型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- Vuls OSS 0円 備考

- 脆弱性をスキャンします。

- FutureVuls standard 4,000円/月額 備考

- 脆弱性を管理します。1台の料金です。

- 複数システムの脆弱性を横断管理 要相談 備考

- 複数システムの脆弱性を横断管理します。最小100台からのプランです。

- Free trial

- Minimum usage period

- 1ヵ月

- Vuls

-

-

- Vuls

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 0円 備考

- 初期費用は発生しません。

- プラン 0円 備考

- オープンソースのソフトウェアです。Greenboneのクラウドサービスなどの料金はお問い合わせください。

- Free trial

- Minimum usage period

- 制限なし

- OpenVAS

-

-

- OpenVAS

-

- Software type

- パッケージ型ソフト

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

-

-

-

- 初期費用 要相談 備考

- 問合わせの後個別見積

- Free trial

- Minimum usage period

- 制限なし

- NRI SECURE

-

-

- NRI SECURE

-

- Software type

- なし

- Recommended environment

- なし

- サポート

- 電話 / メール / チャット /

-

価格や製品機能など、見やすい一覧表から、気になる製品をまとめてチェック!

<a href = "https://digi-mado.jp/article/79524/" class = "digimado-widget" data-id = "79524" data-post-type = "post" data-home-url = "https://digi-mado.jp" target = "_blank"></a>

<script src = "https://digi-mado.jp/wp-content/themes/digi-mado/js/iframe-widget.js"></script>

おすすめ比較一覧から、

最適な製品をみつける

カテゴリーから、IT製品の比較検索ができます。

1794件の製品から、ソフトウェア・ビジネスツール・クラウドサービス・SaaSなどをご紹介します。

(無料) 掲載希望のお問い合わせ