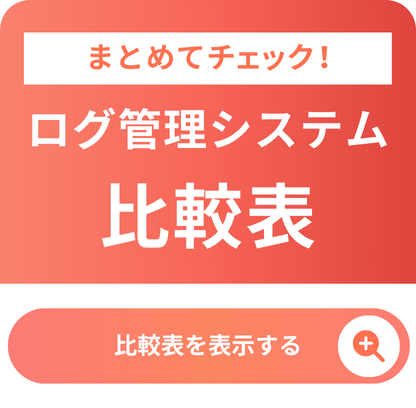

「ログ管理」の製品比較表

※税込と表記されている場合を除き、全て税抜価格を記載しています

-

- 製品名

- 注目ポイント

- 料金プラン

- プラン名金額

- 無料トライアル

- 最低利用期間

- 製品名

- 基本的な機能

-

- USB使用ログ

- 暗号化通信取得

- 印刷ログ

- ウイルス対策ソフト未導入確認

- ソフトウェア利用割合表示

- ログの絞り込み検索

- ネットワーク検疫

- 端末を遠隔ロック

- ファイル遠隔削除

- 二段階認証

- 業務適正度レポート

- アプリ制御

- AWS監視

- ユーザグループ管理

- 勤務時間管理

- ログ解析サポート

- PC更新管理

- レポートテンプレート

- ファイル操作ログ

- 操作時間レポート

- 製品名

- サービス資料

- 無料ダウンロード

- ソフト種別

- 推奨環境

- サポート

-

- 情報漏洩を未然に防ぐ

-

-

- 本体 900円/1ライセンス 備考

- ※100ライセンスの場合

※最小5ライセンスから

※初期費用0円 - BizMobile Go! オプション(MDM) 300円/1ライセンス 備考

- ※最小5ライセンスから

※初期費用0円

- Free trial

- Minimum usage period

- 制限なし

- MaLionCloud

-

-

- MaLionCloud

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ スマートフォンブラウザ Windowsアプリ Macアプリ iOSアプリ Androidアプリ

- サポート

- 電話 / メール / チャット /

-

-

-

- 初期費用 0円 備考

- 初期費用はかかりません。

- 利用料金 月額500円(税込550円)/1アカウント

- Free trial

- Minimum usage period

- 制限なし

- ラクロー

-

-

- ラクロー

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ スマートフォンブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

- 初期費用 要相談 備考

- 料金についてはお問い合わせください。

- 利用料金 要相談 備考

- 料金についてはお問い合わせください。

- Free trial

- Minimum usage period

- 制限なし

- srest【スレスト】

-

-

- srest【スレスト】

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- AUDIT MASTER

-

-

- AUDIT MASTER

-

- Software type

- クラウド型ソフト オンプレミス型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- Trellix SIEM

-

-

- Trellix SIEM

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- X-MON

-

-

- X-MON

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- Logoption

-

-

- Logoption

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 利用期間の制限なし

- Ekran

-

-

- Ekran

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 1ヵ月

- MITERAS 仕事可視化

-

-

- MITERAS 仕事可視化

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

- 初期費用 要相談

- 利用料金 要相談

- Free trial

- Minimum usage period

- 制限なし

- Logstorage

-

-

- Logstorage

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

- 初期費用 要相談

- 利用料金 要相談 備考

- ライセンス数やOSによって異なります。

- Free trial

- Minimum usage period

- 制限なし

- ALog

-

-

- ALog

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

- 初期費用 10,000円

- 月額費用 要相談 備考

- 基本費用1,500円に加え、1ライセンス700円になります。

- Free trial

- Minimum usage period

- 最低利用期間の制限あり

- セキュログ

-

-

- セキュログ

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

-

-

-

- MylogStar Cloud 800円/月額 備考

- MylogStar Cloud Standard

- MylogStar Cloud 1,600円/月額 備考

- MylogStar Cloud Plus

- MylogStar FileServer 198,000円 備考

- MylogStar 4 FileServer ライセンス (初年度保守込み)

- MylogStar FileServer 39,600円 備考

- MylogStar 4 FileServer 年間保守

- MylogStar Desktop 24,000円 備考

- MylogStar 4 Desktop ライセンス (初年度保守込み)

- MylogStar Desktop 98,000円 備考

- MylogStar 4 Desktop + Standalone Manager(初年度保守込み)

- MylogStar Desktop 4,800円 備考

- MylogStar 4 Desktop 年間保守

- MylogStar Desktop 19,600円 備考

- MylogStar 4 Desktop + Standalone Manager 年度保守

- Free trial

- Minimum usage period

- 制限なし

- MylogStar

-

-

- MylogStar

-

- Software type

- クラウド型ソフト

- Recommended environment

- PCブラウザ

- サポート

- 電話 / メール / チャット /

価格や製品機能など、見やすい一覧表から、気になる製品をまとめてチェック!